A Fortinet alerta que os agentes de ameaças usam uma técnica de pós-exploração que os ajuda a manter acesso somente leitura a dispositivos FortiGate VPN previamente comprometidos, mesmo após o vetor de ataque original ter sido corrigido.

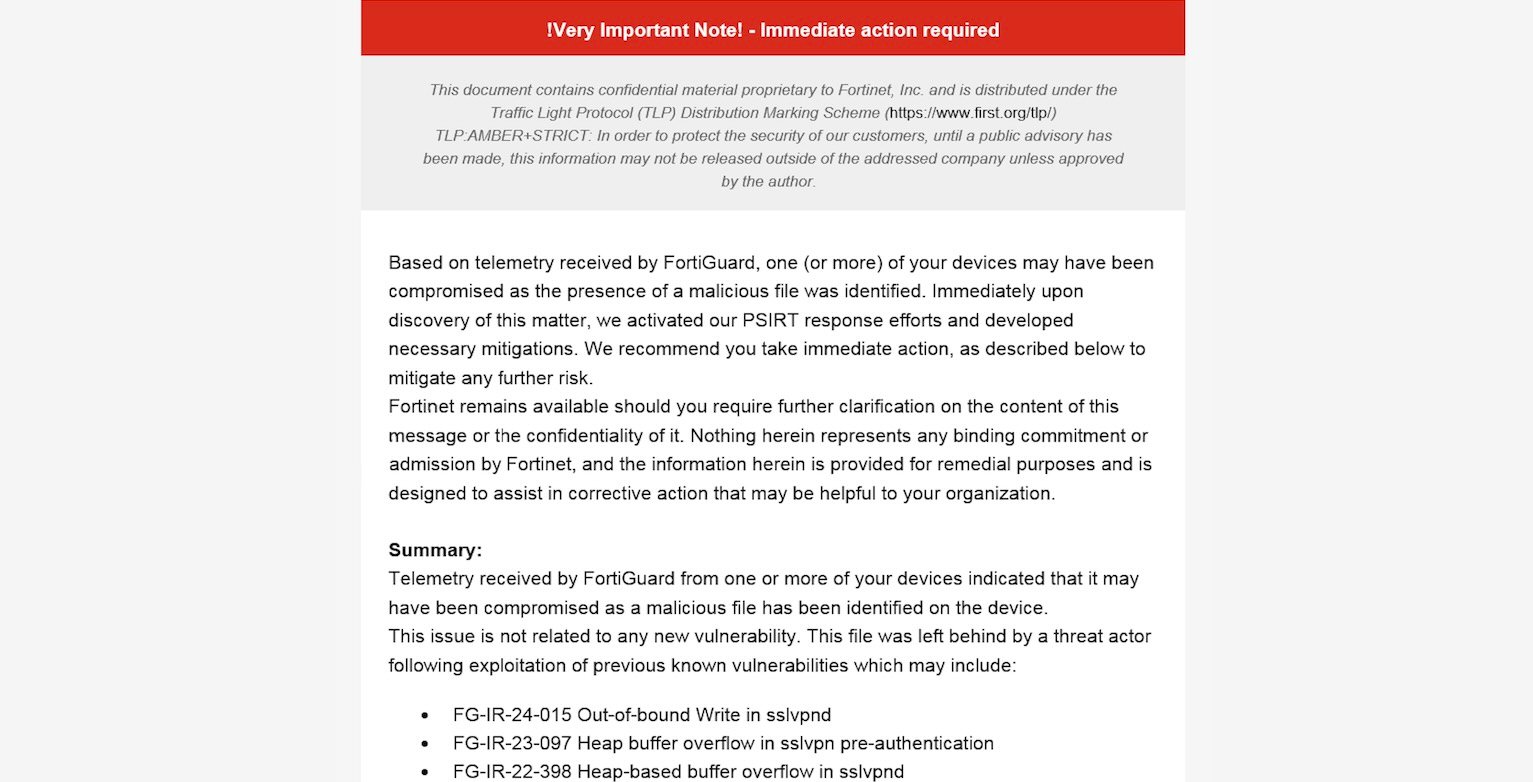

No início desta semana, a Fortinet começou a enviar e-mails aos clientes alertando que seus dispositivos FortiGate/FortiOS foram comprometidos com base na telemetria recebida dos dispositivos FortiGuard.

Esses e-mails foram intitulados “Notificação de comprometimento do dispositivo – FortiGate / FortiOS – ** Ação urgente necessária **”, recebendo uma designação TLP:AMBER+STRICT.

“Este problema não está relacionado a nenhuma nova vulnerabilidade. Este arquivo foi deixado por um agente de ameaça após a exploração de vulnerabilidades conhecidas anteriormente”, afirmam os e-mails, incluindo, entre outras, CVE-2022-42475 , CVE-2023-27997 e CVE-2024-21762 .

Após o BleepingComputer contatar a Fortinet com perguntas sobre esses e-mails, a empresa divulgou um comunicado na quinta-feira alertando sobre essa nova técnica de exploração. O comunicado afirma que, quando os agentes da ameaça violaram servidores anteriormente usando vulnerabilidades mais antigas, eles criaram links simbólicos na pasta de arquivos de idioma para o sistema de arquivos raiz em dispositivos com SSL-VPN habilitado.

Isso permite que eles mantenham acesso somente leitura ao sistema de arquivos raiz por meio do painel da web SSL-VPN de acesso público, mesmo depois de serem descobertos e removidos.

Um agente de ameaça utilizou uma vulnerabilidade conhecida para implementar acesso somente leitura a dispositivos FortiGate vulneráveis. Isso foi conseguido por meio da criação de um link simbólico conectando o sistema de arquivos do usuário e o sistema de arquivos raiz em uma pasta usada para servir arquivos de idioma para a SSL-VPN. Essa modificação ocorreu no sistema de arquivos do usuário e evitou a detecção”, afirma a Fortinet .

“Portanto, mesmo que o dispositivo do cliente tenha sido atualizado com versões do FortiOS que abordavam as vulnerabilidades originais, esse link simbólico pode ter sido deixado para trás, permitindo que o agente da ameaça mantivesse acesso somente leitura aos arquivos no sistema de arquivos do dispositivo, o que pode incluir configurações.”

Os ataques remontam ao início de 2023

Embora a Fortinet não tenha revelado o período exato desses ataques, a Equipe de Resposta a Emergências de Computadores da França (CERT-FR), parte da Agência Nacional de Segurança de Sistemas de Informação (ANSSI) do país, revelou na quinta-feira que essa técnica foi usada em uma onda massiva de ataques desde o início de 2023.

“O CERT-FR está ciente de uma campanha massiva envolvendo inúmeros dispositivos comprometidos na França. Durante as operações de resposta a incidentes, o CERT-FR tomou conhecimento de comprometimentos ocorridos desde o início de 2023”, afirmou o CERT-FR .

Hoje, a CISA também aconselhou os defensores da rede a relatar quaisquer incidentes e atividades anômalas relacionadas ao relatório da Fortinet ao seu Centro de Operações 24 horas por dia, 7 dias por semana, em [email protected] ou (888) 282-0870.

Nos e-mails enviados no início desta semana, a Fortinet aconselhou os clientes a atualizarem imediatamente seus firewalls FortiGuard para a versão mais recente do FortiOS (7.6.2, 7.4.7, 7.2.11, 7.0.17, 6.4.16) para remover os arquivos maliciosos usados para persistência.

Os administradores também foram orientados a revisar as configurações dos dispositivos imediatamente e se concentrar em encontrar quaisquer alterações inesperadas. Este documento de suporte fornece mais orientações sobre como redefinir credenciais potencialmente expostas em dispositivos comprometidos.

O CERT-FR também recomendou isolar os dispositivos VPN comprometidos da rede, redefinir todos os segredos (credenciais, certificados, tokens de identidade, chaves criptográficas etc.) e procurar evidências de movimentação lateral da rede.